Gần đây, mình được yêu cầu tham gia vào quá trình tuyển dụng và onboarding bạn mới. Khi team và dự án phát triển cả về quy mô và độ phức tạp, tài liệu để chuyển giao giữa các dự án cũng càng thêm phức tạp và chỉ hoạt động trong một số hệ điều hành nhất định. Vì vậy, để đảm bảo quá trình tích hợp diễn ra nhanh chóng và có thể sử dụng lại, mình phải đưa ra một hướng mới để tạo ra một môi trường cô lập và đơn giản nhất có thể.

My goal

An isolate enviroment where every member get their own resource and custom preinstall package

Dự án hiện tại ở cty Jobhopin mình đang làm kết hợp nhiều ngôn ngữ như (Rust, Python, …) và quá trình dựng virtualenv khá dài dòng với phải thử nhiều cách mới chạy được ở máy của bạn mới. Thông thường thì người mới phải mất đến 2-3 tuần để tìm hiểu về các dự án hiện tại của và làm việc một cách hiệu quả

Why not use containers image?

Bước đầu, mình khuyến khích team sử dụng Docker và docker-compose để code và debug project nhưng AI team thường có cả thành viên là engineer và data scientist. Team data scientist cảm thấy khó debug trong docker và mất rất nhiều thời gian để các thành viên mới tìm hiểu và sử dụng docker’s image. Hơn nữa, tôi muốn tạo một máy ảo (VM) thực sự mà thành viên có quyền truy cập root - mọi người có thể thiết lập sysctls, cài đặt gói mới, tạo quy tắc iptables, cấu hình mạng bằng ip, chạy perf, về cơ bản là bất cứ thứ gì có họ có thể làm như trên personal device của họ.

Why not use virtual machine?

Mình đã thử một số nhà cung cấp VM (Qemu và Vmware) để tạo cho mỗi VM cho mỗi thành viên nhưng quá nhiều vấn đề gặp phải trong quá trình này:

- Thời gian khởi động VM chậm cộng với kích thước VM quá lớn.

- Thiếu API và VM backup phải được tạo thủ công mà không có cách nào document và sử dụng lại các step đã khởi tạo được.

Mình muốn các thành viên của team chỉ cần cung cấp thông tin đăng nhập của họ và kích thước VM => submit thông tin là sẽ có ngay một con VM hoàn chỉnh.

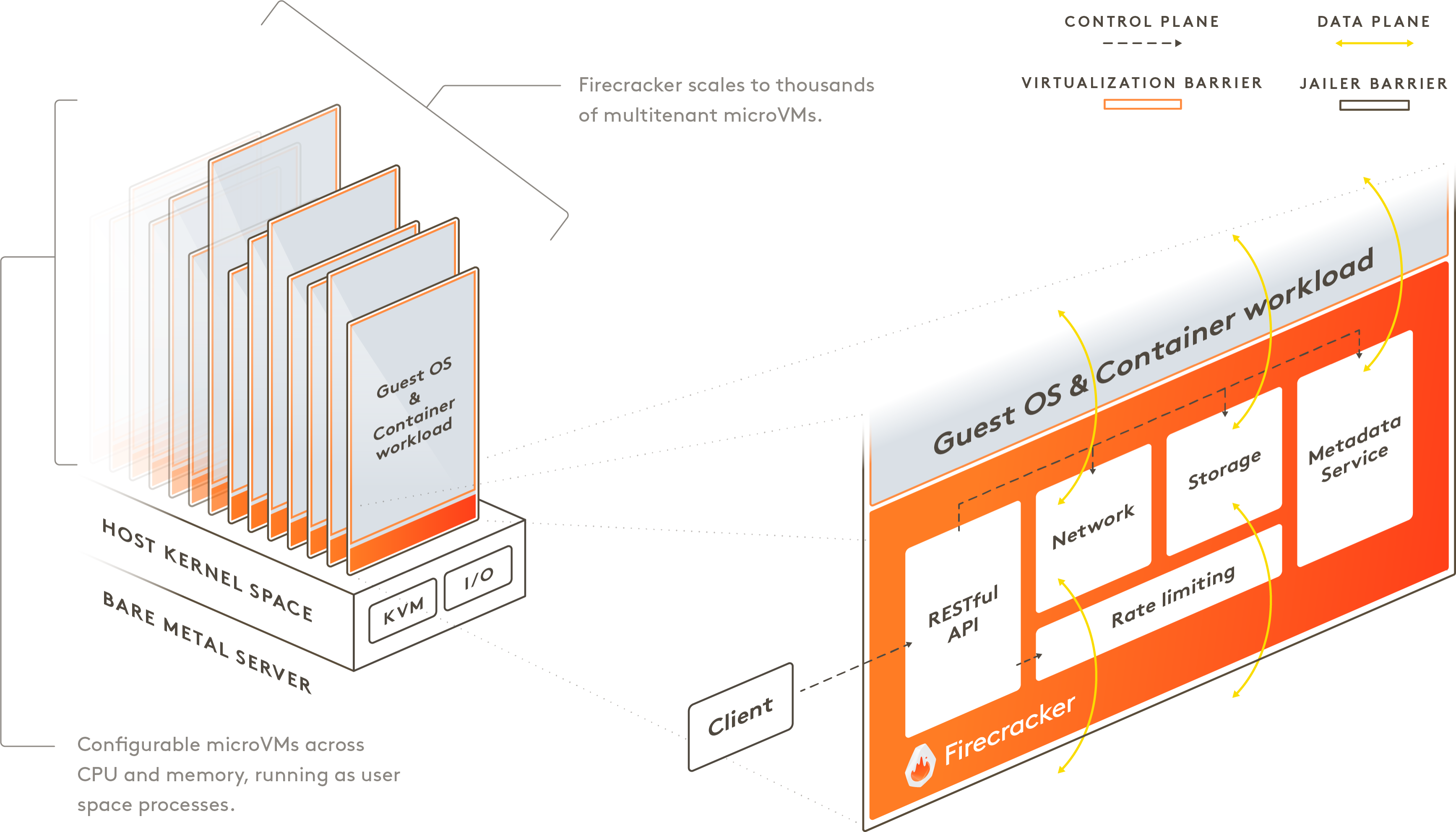

Firecracker can start a VM in less than a second with base OCI container

Ban đầu khi tôi đọc về việc Firecracker khi nó mới launch, tôi nghĩ nó chỉ là một tool cho các cloud vendor sử dụng để cung cấp bảo mật hơn là chạy trên thuần docker, nhưng tôi không nghĩ rằng mình lại có thể sử dụng luôn được để tạo một microVM.

Sau khi đọc một vài thông tin, tôi ấn tượng với khả năng tạo VM nhanh chóng và tiện lợi của Firecracker

Một vài so sánh giữa Firecracker và QEMU

Firecracker tích hợp với nhiều tool để quản lý container, làm cho việc áp dụng khá dễ dàng và dễ sử dụng. Tôi chọn sử dụng service Ignite mà lệnh CLI rất giống với docker

ignite run instead of docker runHow to use Firecracker with ignite

Cài đặt Ignite và khởi động máy ảo mới rất đơn giản, về cơ bản có 3 bước:

Step 1: Kiểm tra xem hệ thống của bạn đã bật ảo hóa KVM chưa và cài đặt Ignite tại đây Installing-guide

Step 2: Tạo một con VM mẫu config.yaml

Step 3: Khởi động máy chủ VM của bạn dưới 125 mili giây

It takes <= 125 ms to go from receiving the Firecracker InstanceStart API call to the start of the Linux guest user-space /sbin/init process

Wolla 🎉 🎉 🎉 bạn đã tạo thành công một máy ảo mới. Để liệt kê các máy ảo đang chạy, hãy nhập:

Sau khi máy ảo được khởi động, nó sẽ được cấu hình mạng và có thể truy cập được từ máy chủ thông qua SSH không cần mật khẩu và với quyền sudo

SSH into the VM

Via ignite cli

Để thoát khỏi SSH, chỉ cần logout khỏi shell như Ctrl+C hoặc gõ exit.

Via ssh cli and rsa key

Thêm public key của bạn vào ~/.ssh/allow_keys trong máy ảo mới được tạo hoặc cập nhập config máy ảo và tạo máy ảo mới với đường dẫn mặc định đến public key

Và cuối cùng sử dụng ssh để truy cập vào máy ảo

Secure bastion host

Sử dụng bastion host để bảo mật hoàn toàn ssh cho máy chủ VM

~/.ssh/config

Thêm cấu hình ở trên vào thư mục ssh của bạn và chạy ssh haiche-vm để truy cập máy chủ VM từ máy client

How I extend container to reduce repeatable setup process

Sau khi tạo VM thành công, chủ yếu là tôi sẽ cài đặt conda và một số tool mà tôi hay xài lên đó. Nhưng tôi không muốn cài đặt nhiều lần conda và tạo môi trường mới mỗi lần tạo lại VM. Đây là các bước để mở rộng image base Ubuntu và sử dụng nó để tạo trải nghiệm VM tốt hơn

Dockerfile

miniconda-vm.yaml

Đây là một số phần phức tạp, version Ignite hiện tại không hỗ trợ xây dựng image docker từ local. Tôi phải đẩy image vào Docker Hub để import thành công image mới vào Ignite.

Để tạo một máy ảo với Docker image mới

Nếu bạn sử dụng private registry như ECR, hãy chạy lệnh trên với --runtime docker để pull image từ private registry

Kiểm tra máy ảo với môi trường conda mới

Tôi thích cách tiếp cận sử dụng config file để tạo VM và có thể xem tất cả mọi config ở một nơi. Bây giờ thành viên của team chỉ cần cung cấp config file và public key, tôi chỉ cần gõ 1 câu lệnh là một máy ảo mới với có sẵn tất cả các môi trường cần thiết. Họ có thể vọc vạc và run code ngay lập tức không cần phải học về cách setup môi trường

Cloud supports nested virtualization

Một câu hỏi khác mà tôi đã nghĩ đến: “được rồi, tôi sẽ chạy những máy ảo Firecracker này ở đâu trong môi trường Production?”. Điều thú vị khi chạy một máy ảo trên cloud là các cloud instances đã là máy ảo. Việc chạy một máy ảo bên trong một máy ảo được gọi là “nested virtualization” và không phải tất cả các nhà cung cấp dịch vụ cloud đều hỗ trợ - ví dụ: AWS chỉ hỗ trợ nested virtualization trong các phiên bản Bare-metal có giá cao ngất ngưởng.

GCP hỗ trợ nested virtualization nhưng không hỗ trợ mặc định, bạn phải bật tính năng này trong phần tạo instance. DigitalOcean hỗ trợ nested virtualization mặc định ngay cả trên instance rẻ nhất.

Some afterthought

Một số điều vẫn tôi còn thấy lấn cấn với cách tiếp cận tạo VM này:

-

Hiện tại Firecracker không hỗ trợ khôi phục và backup snapshot nhưng sẽ hỗ trợ trong tương lai gần https://github.com/firecracker-microvm/firecracker/issues/1184

-

Không thể dễ dàng nâng cấp base image như

docker pull. Tôi đã giải quyết vấn đề này bằng cách tạo bản copy mới, nhưng điều đó khá chậm và thực sự không hiệu quả. Có một số giải pháp mà tôi tìm được và sẽ thử sau lại sau Device mapper to manage firecracker images -

Tôi không biết liệu có thể chạy các ứng dụng đồ họa trong Firecracker hay không

-

Firecracker với Kubernetes là một trend mới nhưng tôi không thấy hấp dẫn vì việc sử dụng Pod để nhóm các vùng chứa đã nhanh chóng và an toàn. Một số người đã cho tôi một thread hữu ích này thảo luận về lý do tại sao chúng chưa tương thích với nhau

Dưới đây là một số links tôi thấy hữu ích khi nghiên cứu về Firecracker:

-

How AWS Firecracker works: a deep dive trình bày một số khái niệm về Firecracker

-

AWS Fargate và Lambda được tạo bởi Firecracker serverless computing

-

So sánh kỹ thuật isolation khác Sandboxing and Workload Isolation

Комментарии